《YD_T 3594-2019 基于LTE的车联网通信安全技术要求》阅读笔记——PC5

通信架构

C-V2X通信有两种操作模式,基于PC5和基于LTE-Uu,这个标准涵盖了这两个模式。但目前自己可能更关注PC5一些。

考虑V2X设备同时具备PC5和LTE-Uu模式,那么Uu模式下具有归属地,标准中将基于PC5和LTE-Uu的V2X通信架构划分出了漫游和非漫游的情况。

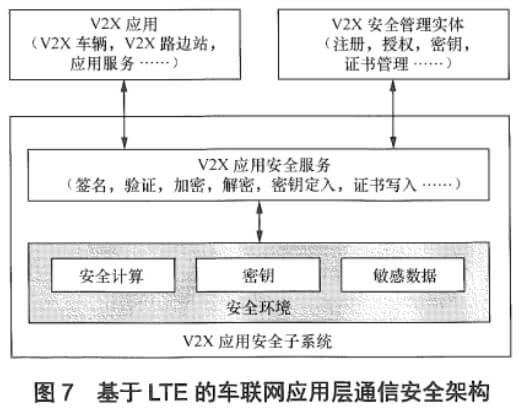

基于LTE的车联网通信安全包括承载安全(PC5安全或LTE-Uu安全)和V2X应用安全两部分。承载安全都是PDCP、RLC、MAC、PHY。V2X应用安全除了V2X应用,PC5比Uu多了一个V2X网络层。

整个应用层通信安全架构如图

通信安全要求

网元的安全要求

对于PC5通信,V2X设备应支持基于证书的应用层安全机制

对于Uu通信,V2X设备应支持LTE通信安全机制,包括基于ESP-AKA的双向认证、空口加密和信令消息的完整性保护,其中空口加密由V2X设备和LTE网络协商决定是否启用。

为保护用户隐私,V2X用户侧设备可在应用层进行匿名化处理。V2X设备应支持使用安全运行环境、安全单元或安全处理器等对敏感信息(如密钥、证书等)的保护。

V5接口安全要求

消息接收方应支持认证消息发送方,V2X设备上的V2X应用可能既是消息发送方,又是消息接收方,V2X应用之间传输的数据应支持完整性保护。

V2X应用之间传输的数据可支持机密性保护。

V2X应用之间传输的数据应支持抗重放攻击。

V5接口的安全过程

概述

V2X设备间通过V5接口交互,安全通信由应用层处理。

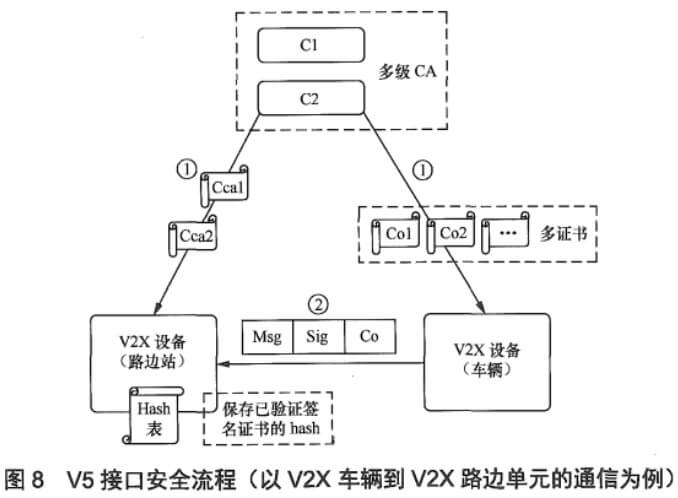

大体来说就是证书管理系统向V2X发送方设备颁发用于签发消息的公钥证书,给V2X接收方以安全的方式提供CA公钥证书。另外还建议给发送方发多个证书,让其随机选择,以增加安全性。

发送方:V2X设备使用公钥证书对应的私钥对消息进行数字签名,将签名消息连同公钥证书或证书链一同播发出去(如图中②所示)

接收方:接收方的V2X设备可将颁发公钥证书(Co)的CA证书(Cca2)设置为可信证书,接收方的V2X设备利用上述CA证书验证发送方的公钥证书,这样V5接口消息中可以不携带完整证书链,从而节省了空口传输资源。验证过程为首先利用CA公钥证书验证消息中携带的公钥证书或证书链,然后利用公钥证书中的公钥验证签名以检查消息的完整性。

接收方V2X设备成功验证对端的公钥证书(Co)后,可将该证书的hash值保存在本地,后续可以通过验证证书hash的方式验证该证书,从而减少证书验证所需的密码学操作。

整个安全流程如图

安全基本元素说明

对编码规则进行了简单说明,并要求数据结构定义、哈希算法、椭圆曲线、对称加密算法、签名公钥、加密公钥、8字节哈希值、32位时间、地理有效区域、圆形区域、矩形区域、多边形区域、二维位置信息,纬度、经度满足GB/T 37376-2019的相关要求。 已识别区域应满足IEEE Std 1609.2-2016的相关要求。

安全类数据结构总体要求

在通过PC5接口进行安全类数据通信时,要至少包含3个信息:

- 信息版本:用于描述车辆通信采用的通信数据结构的版本

- 数据类型:用于描述当前车辆通信采用的通信数据结构类型,其中至少包含以下三种类型表示

- 明文数据类型

- 签名数据类型

- 加密数据类型

- 信息内容:用于表示当前信息报文的具体数据及相应的密码算法计算结果值。

公钥证书格式

遵循GB/T 37376-2019的相关要求,包括消息证书中的证书结构、版本、签名者消息、主题信息、主题属性、有效性限定、签名;CA证书,证书撤销列表。CA证书的格式还要符合GM/T 0015标准要求。

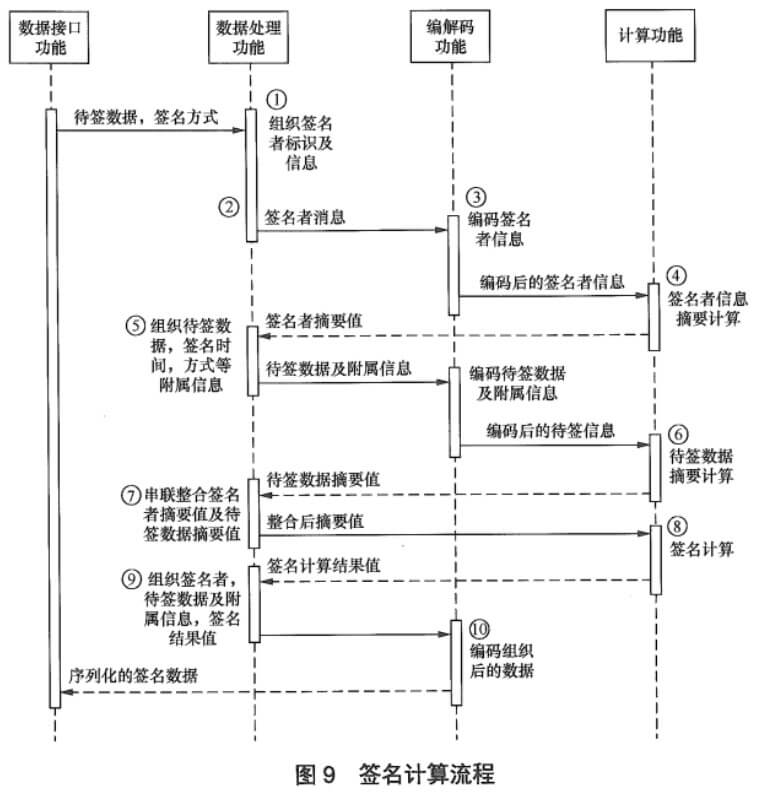

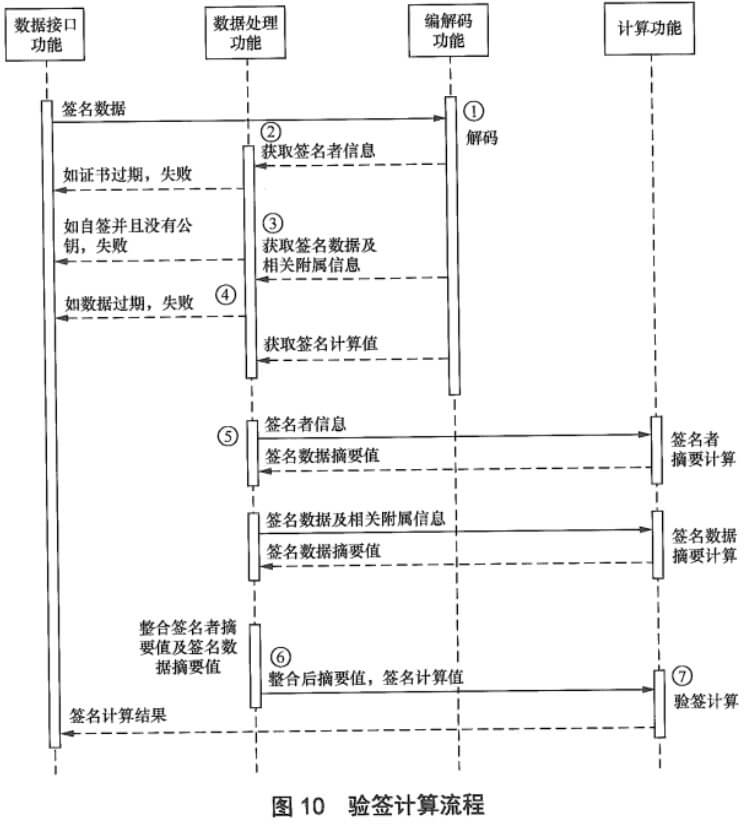

消息签名流程

签名流程和验签计算流程如下

加密消息流程

给出了非对称密钥数据要求和对称密钥数据要求。

随机加密应由对称加密和非对称加密组合而成,非对称加密应加密对称加密的密钥,而数据则由对称密钥加密。

密钥协商

密钥协商用于通信者A、B双方共同建立会话密钥。

密钥协商数据应使用密文数据进行传输,在没有合规的协商密钥时其使用的加密计算流程应使用随机加密计算流程,在存在合规的协商密钥时其使用的加密计算流程应使用协商加密计算流程。

其他接口安全过程

指网元之间,V3接口,MB2接口的安全过程。